На прошлой неделе стало известно, что в продуктах компании Cisco, работающих под управлением ПО Adaptive Security Appliance (ASA), обнаружили опасный баг, получивший идентификатор CVE-2018-0101.

Согласно опубликованному компанией бюллетеню безопасности, баг получил 10 баллов по десятибалльной шкале CVSS. Проблема связана с работой Secure Sockets Layer (SSL) VPN в ASA, а именно активацией функции webvpn. Баг позволяет неавторизованному атакующему, при помощи специально сформированных пакетов XML, выполнить произвольный код или спровоцировать отказ в обслуживании (DoS) и последующую перезагрузку устройства.

Напомню, что проблеме подвержены следующие продукты компании:

- Серия 3000 Industrial Security Appliance (ISA);

- Серия ASA 5500 Adaptive Security Appliances;

- Серия ASA 5500-X Next-Generation Firewalls;

- ASA Services Module для свитчей Cisco Catalyst 6500 и роутеров Cisco 7600;

- ASA 1000V Cloud Firewall;

- Adaptive Security Virtual Appliance (ASAv);

- Серия Firepower 2100 Security Appliance;

- Firepower 4110 Security Appliance;

- Firepower 9300 ASA Security Module;

- Firepower Threat Defense Software (FTD).

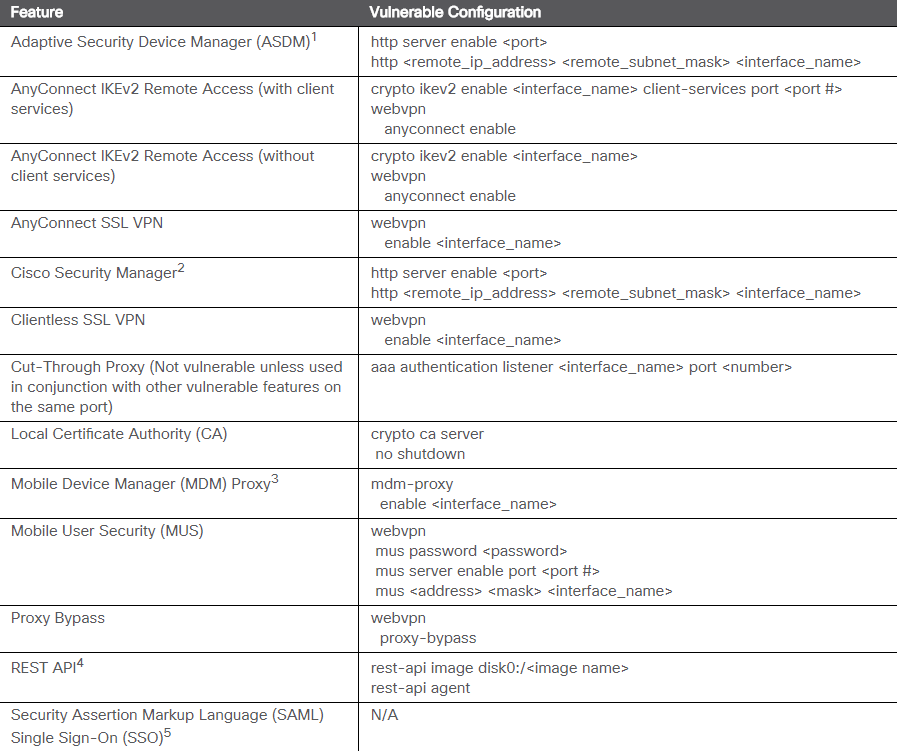

Но, как оказалось, представленные разработчиками патчи были не до конца эффективны. Более того, исследователи обнаружили новые векторы атак и выяснили, что проблема представляет опасность для большего числа решений (при условии их специфической конфигурации):

Так как вышедшие на прошлой неделе патчи, к тому же, создавали дополнительную DoS-уязвимость, инженеры Cisco уже представили обновленные версии исправлений, которые рекомендуется установить как можно скорее.

По данным Cato Networks, сейчас в сети можно обнаружить около 120 000 устройств ASA, с активированной функцией webvpn.

Подписывайтесь на наш канал в: Telegram, Vk, Twitter.

p>

Оставить комментарий