В 2017 году, после массовых атак WannaCry и NotPetya, а также в связи с тем, что сервисы, построенные по модели Ransomware-as-a-Service (RaaS, «Вымогатель как услуга»), пользуются огромной популярностью в криминальной среде, стало очевидно, что борьба с шифровальщиками и вымогательским ПО является одним из главных приоритетов для производителей защитных решений и операционных систем.

Осенью 2017 года, в составе Windows 10 Fall Creators Update, компания Microsoft представила обновленную вариацию Windows Defender, которая, в частности, обзавелась функцией Controlled Folder Access («Контролируемый доступ к папкам»).

В сущности, Controlled Folder Access позволяет создать список папок, которые требуется защитить. Если приложение попытается произвести с папками из списка какие-то подозрительные действия и модифицировать файлы, Windows Defender проверит, числится ли это приложение в белом списке, и имеет ли оно право на выполнение каких-либо действий. Если приложение не обнаруживается в списке разрешенных, Windows Defender блокирует операцию, помещает программу в черный список и уведомляет пользователя о происшедшем.

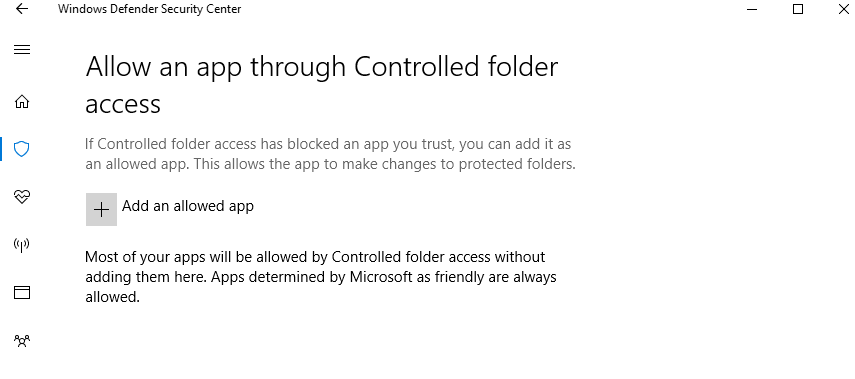

Controlled Folder Access имеет всего две простые настройки. Первая позволяет пользователю добавить в список любые необходимые папки, будь то рабочие документы или семейные фото. По умолчанию Windows Defender защищает только Documents, Pictures, Movies и Desktop. Вторая опция позволяет составить список доверенных приложений, которые могут изменять содержимое защищенных директорий. Большинство приложений Microsoft сразу отмечены как «дружественные» и уже внесены в белый список.

Теперь специалист компании SecurityByDefault обнаружил, что обмануть Controlled Folder Access не так уж трудно. Проблема заключается в том, что приложения Office сразу включены в белый список, то есть им разрешается производить действия с файлами, хранящимися в защищенных папках.

Исследователь пишет, что операторы шифровальщиков могут использовать для обмана защиты обычные OLE-объекты, помещенные в файлы Office. В своем отчете специалист приводит простые примеры эксплуатации бага: вредоносный документ Office перезаписывает содержимое других документов, находящихся в защищенной Controlled Folder Access директории, или копирует их контент в другие, незащищенные папки, шифрует полученные файлы, а затем удаляет оригиналы.

Интересно, что когда специалист сообщил о проблеме инженерам Microsoft, те ответили, что классифицировать ее как уязвимость они не станут, но пообещали учесть эту особенность в будущем и научить Controlled Folder Access предотвращать такие «обходные маневры». Текст официального письма, полученного исследователем, можно увидеть ниже.

Подписывайтесь на наш канал в: Telegram, Vk, Twitter.

p>

Оставить комментарий