Сотрудники европейского VPS-провайдера ICEBRG обнаружили в официальном Chrome Web Store сразу четыре вредоносных расширения.

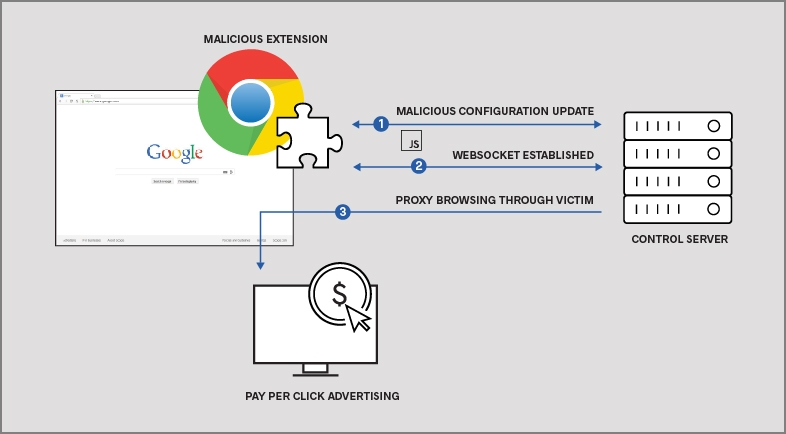

По данным исследователей, расширения позволяли своим операторам отправлять зараженным браузерам любые команды в формате кода JavaScript. К счастью для пострадавших злоумышленники использовали эту возможность лишь для кликфрода (браузер загружал специальные сайты в фоновом режиме и скликивал на них рекламу), а также различных SEO-манипуляций.

| Имя | ID раширения | Кол-во пользователей | Связанные домены |

| Nyoogle — Custom Logo for Google | ginfoagmgomhccdaclfbbbhfjgmphkph | 509 736 | *.nyoogle.info |

| Lite Bookmarks | mpneoicaochhlckfkackiigepakdgapj | n/a | lite-bookmarks[.]info |

| Stickies — Chrome’s Post-it Notes | djffibmpaakodnbmcdemmmjmeolcmbae | 21 600 | stickies[.]pro |

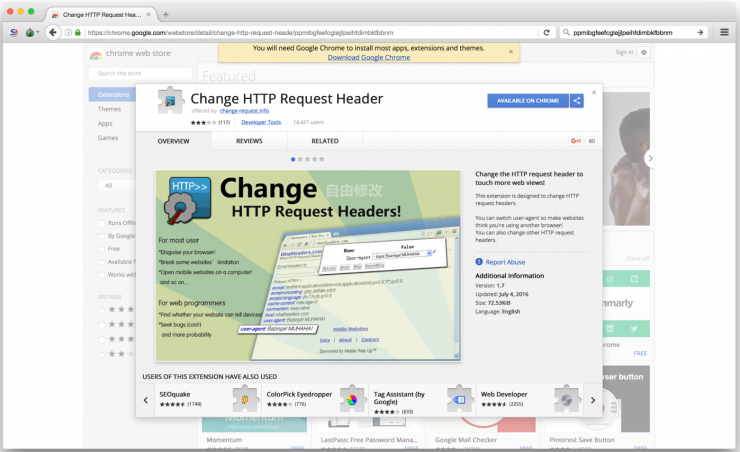

| Change HTTP Request Header | ppmibgfeefcglejjlpeihfdimbkfbbn | 14 000 | change-request[.]info |

Как видно в таблице выше, суммарно вредоносные расширения использовали более полумиллиона человек. Хуже того, специалисты ICEBRG уверенны, что среди пользователей опасных аддонов были сотрудники крупных компаний, и атакующие в теории имели возможность следить за пострадавшими пользователями и организациями, занимаясь шпионажем и другими вещами, куда хуже банального скликивания рекламы.

В настоящее время расширения уже удалены из Chrome Web Store, но по-прежнему установлены на компьютерах множества пользователей. Специалисты ICEBRG уже уведомили о проблеме представителей US-CERT, команду Google Safe Browsing Operations и National Cyber Security Centre of The Netherlands (NCSC-NL) и теперь надеются, что информация, в конечном счете, дойдет до пользователей, и те удалят опасные аддоны из своих браузеров.

Подписывайтесь на наш канал в: Telegram, Vk, Twitter.

p>

Оставить комментарий