Известный ИБ-эксперт, сотрудник Google Project Zero, Тевис Орманди (Tavis Ormandy) обнаружил опасную уязвимость (CVE-2018-5702) в популярном торрент-клиенте Transmission. Интересно, что информацию о баге опубликовали до истечения положенного 90-дневного срока, который традиционно отводится разработчикам на устранение проблемы. С момента обнаружения проблемы в Transmission прошло лишь порядка 40 дней, но исследователи уже сочли уместным обнародовать информацию об уязвимости и proof-of-concept эксплоит.

Специалисты Google Project Zero объяснили свою позицию по данному вопросу очень просто. Дело в том, что разработчиков Transmission не только давно уведомили об уязвимости, но и предоставили им практически готовый патч, который нужно было только пустить в работу. Так как это до сих пор не было сделано, эксперты решили, что пора «подхлестнуть» деволоперов и обнародовали информацию о баге.

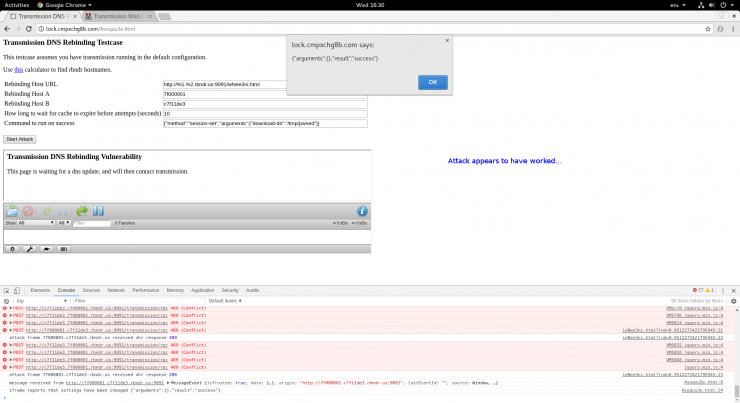

PoC-атака Орманди концентрируется вокруг одной из функций Transmission, которая позволяет пользователям управлять работой торрент-клиента через браузер. Проблема в том, что очень малое число пользователей защищают подключение к Transmission паролем, ведь, казалось бы, интерфейс доступен лишь локально. Но используя DNS rebinding, атакующий может ввести в заблуждение демона, который использует запросы JSON RPC для обращения веб-серверу и «слушает» порт 9091. В нормальной ситуации запросы действительно принимаются только от localhost, но, как оказалось, атакующий может обратиться к демону удаленно, через вредоносный сайт. В итоге злоумышленник получит возможность выполнить произвольный код. По данным Орманди, атака одинаково хорошо работает в браузерах Chrome и Firefox, на системах под управлением Windows, Linux и других платформах.

Разработчики Transmission подтвердили журналистам ArsTechnica, что знают о проблеме и обещали выпустить исправление так быстро, как только смогут (конкретных сроков названо не было). Тем временем, Орманди уже обнародовал на GitHub рекомендации по защите от проблемы.

У себя в твиттере Орманди пишет, что публикация данных об этом баге — лишь «первая ласточка». Эксперт обещает продолжить рассказывать об уязвимостях в популярных торрент-клиентах, но пока не раскрывает конкретных названий.

First of a few remote code execution flaws in various popular torrent clients, here is a DNS rebinding vulnerability Transmission, resulting in arbitrary remote code execution. https://t.co/kAv9eWfXlG

— Tavis Ormandy (@taviso) January 11, 2018

Подписывайтесь на наш канал в: Telegram, Vk, Twitter.

p>

Оставить комментарий